この記事について

対象読者

- NIST Cybersecurity Framework(CSF)の基本を知りたい方

- CSFの導入を検討しているが、どこから手をつければいいか分からない方

この記事で分かること

- CSFとは何か、なぜ今注目されているのか

- 他のセキュリティガイドラインとの違い

- CSFを構成する3つの要素(コア・ティア・プロファイル)

はじめに

初めまして!2025年度に入社したハラです!最近、自社の診断資格を取得して、実際に診断をしてみたくてウズウズしています。

本ブログでは、CSF導入の第一歩として、フレームワークの全体像から具体的な中身まで解説していきます。

NIST Cybersecurity Framework(CSF)とは

NIST Cybersecurity Framework(以下CSF)は、米国国立標準技術研究所(NIST)が策定したサイバーセキュリティのフレームワークです。

CSFが生まれた背景

2010年の「Stuxnet」によるイランの核施設へのサイバー攻撃、2012年以降のDDoS攻撃やAPT攻撃の急増により、国家の重要インフラを守るサイバーセキュリティは国家安全保障レベルの課題となりました。

直近でも、生成AIの普及によるフィッシングの増加、金融業界での不正取引の増加など、サイバー脅威は日に日に大きくなっています。

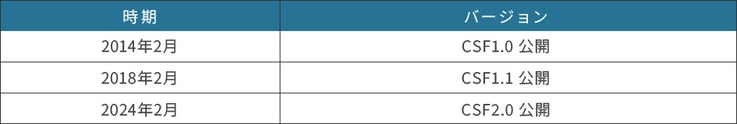

こうした背景から、2013年2月、オバマ元大統領の大統領令により「国家の重要インフラを守るために、政府と民間が共有できるサイバーセキュリティの枠組みを作りなさい」という指示が出され、NISTによって2014年2月に初版(CSF1.0)が公開されました。

CSFの変遷

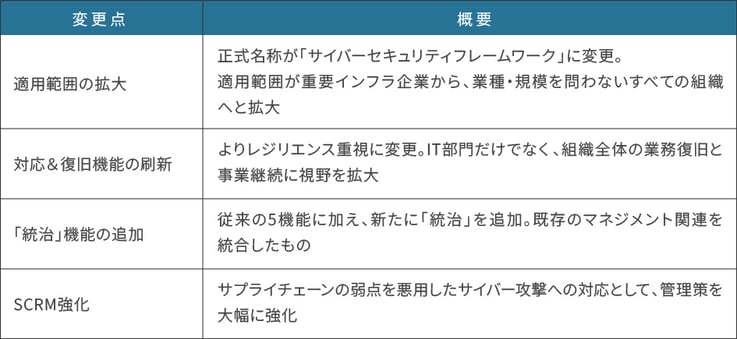

CSF2.0での主な変更点

最新版であるCSF2.0では、以下の4つの大きな変更がありました。

特に注目すべきポイント:「対応」と「復旧」の刷新

「統治」という新しいコアが増えたことに目が行きがちですが、実は「対応」と「復旧」の変更がより重要です。

- CSF1.1:インシデント発生時にどう動くかという「単なる事後対応」

- CSF2.0:インシデント発生の可能性を継続的に学習し、再発防止の改善を通じて組織のレジリエンスを高めること

他ガイドラインとの比較

CSFの4つの特徴

- あらゆる業界・規模の組織に適用できる

- 認証や規則に縛られない

- 組織内の共通言語として機能する

- 他のフレームワークとの互換性が高い

特に4つ目の「他フレームワークとの橋渡し役になれる」という点は、CSFならではの特徴です。この汎用性の高さが、世界中で評価されている理由です。

日本でCSF採用が進みにくい理由

現状、日本企業でのCSF採用率は米国等の海外企業に比べてかなり低い状態です。その理由として、以下の3点が挙げられます。

- 米国限定の印象

CSFの発足当初の目的が「米国の重要インフラセキュリティ保護」だったため、「日本には関係ない」と敬遠されてきた経緯があります。 - 認証資格がない

ISO27001のように一目で分かる認証資格がないため、採用後の結果を定量的に判断しにくいという側面があります。 - 日本語情報の不足

CSFに関する日本語の情報が圧倒的に少なく、英語の解説記事を読む必要があり、理解のハードルが上がっています。

それでもCSFを導入すべき理由

しかし、CSF2.0への改訂を経て「規模や業界を問わず使える汎用的なサイバーセキュリティの道しるべ」となりました。

今後、AI・クラウド利用やグローバル展開を見据える企業にとって、CSFの視点を取り入れることは「国際的に通用するセキュリティフレームワークにキャッチアップする」ことに繋がります。

すぐに全面導入する必要はありませんが、今から少しずつCSFの要素を組織に組み込むことが、将来の規制や取引要件に備える有効な一歩になるでしょう。

NIST CSFの中身

CSFは「コア(Core)」「ティア(Tier)」「プロファイル(Profile)」の3つの要素で構成されています。

コア(Core)─ CSFの中心となる概念

コアはCSFで最も重要な要素であり、組織のサイバーセキュリティリスク管理に必要な概念を表します。コアは6つの機能に分けて定義され、それぞれに「カテゴリ → サブカテゴリ → 実装例・参考情報」が連なっています。

例えば「識別」の概要をかみ砕くと、「自組織内で守るべき情報資産をきちんと把握していますか?それに優先順位をつけていますか?」という問いかけになります。

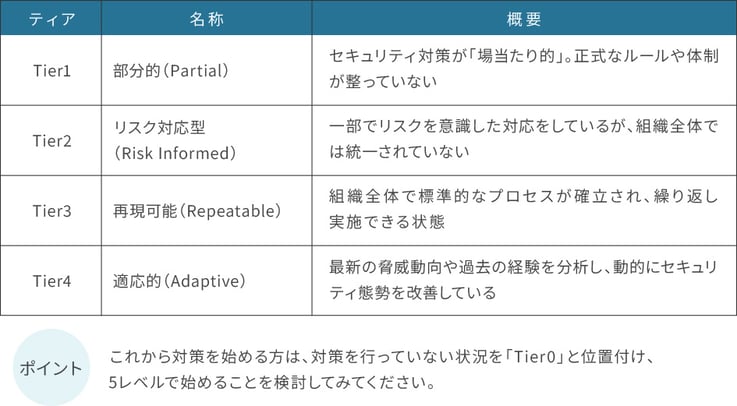

ティア(Tier)─ 成熟度の評価基準

ティアは「組織のセキュリティ対策がどの程度まで進んでいるのか」を可視化するための評価基準です。CSFでは4つのレベルに分けられています。

プロファイル(Profile)─ 現状と目標のギャップ分析

プロファイルは、現状分析(As-Is)と将来目標(To-Be)を立てるための目標設定シートです。

- 現在のプロファイル(As-Is):組織が現在どのようにサイバーセキュリティ対策を実施しているかを示す

- 目標のプロファイル(To-Be):組織が今後どの程度のセキュリティ水準を目指すのかを示す

プロファイルがどれだけ成長するかが、CSFを使用した成果と言えます。

CSFの課題と捉え方

正直に言うと、私が最初にCSFの文書を読んだ感想は「何を言っているか分からない」でした。皆さんはいかがでしょうか?

CSFの課題

- 抽象的すぎる:実装例があっても、専門家の支援がないと手が止まりやすい

- リソースの少ない組織には敷居が高い:文書化や継続的な更新が求められる

- 道筋を示すだけ:詳細はNIST SP 800等の技術書で再学習が必要

CSFの本質的な価値

ただし、これらの課題は「高い汎用性を持っていること」の裏返しでもあります。CSFを理解する上で重要なのは、「適切なセキュリティ対策情報にアクセスするための地図」というイメージを持つことです。

CSFは他のフレームワーク/ガイドラインと連携させて初めて真価を発揮します。

前編のまとめ

- CSFは米国発のサイバーセキュリティフレームワークで、CSF2.0により全ての組織に適用可能に

- コア・ティア・プロファイルの3要素で構成

- 他のフレームワークとの橋渡し役として機能するのが最大の特徴

- 抽象度が高いのは汎用性の裏返し

後編では、実際に実務でどのように活用していけばよいのかを解説していきます。