この記事について

前編からお越しの皆さん、ありがとうございます!後編から来た方は初めまして、ユービーセキュアのハラです!

後編では、NIST Cybersecurity Framework(CSF)の実践的な導入方法と、実際の活用事例、そして今後の展望について解説します。

実務への落とし込み

CSFはあらゆる組織・立場に対応できるポテンシャルを持っています。ここでは「導入前」「導入開始」「導入後」の3つのフェーズに分けて、実務への落とし込み方を解説します。

フェーズ1:CSF導入前

CSFの導入を開始する前に、担当者および組織は利害関係者(特に経営層)に最新の進捗状況を定期的に伝える計画を策定する必要があります。

これには2つの目的があります。

- CSFは組織全体で適用するものであり、経営層の理解と関与が不可欠

- 今後のモニタリングサイクルに慣れるための準備

報告頻度の目安

- 導入開始企業であれば、半年〜1年の間隔が望ましい

- 「3か月」のような高頻度より、確実にサイクルを回すことを優先

やる気を出して高頻度の報告を設定しても、実現できなければ形骸化につながります。「きちんと規定した通りにサイクルを回している」という事実が重要です。

フェーズ 2:CSF導入開始

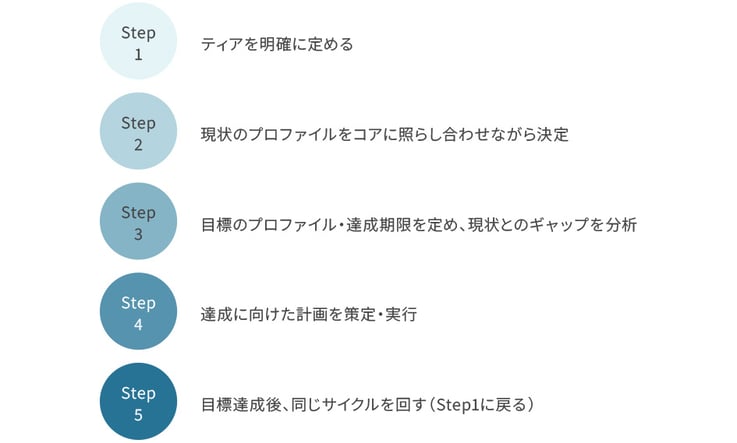

導入の基本的な流れは以下の通りです。

ティアの決定

ティアを決定する際は、サブカテゴリレベルではなく、機能またはカテゴリレベルで決定すると、組織の現状レベルを把握しやすくなります。

ティア決定時に考慮すべき要素

- 現在のリスクマネジメントのプロセス

- 脅威の環境

- 法的及び規制上の要件

- 情報共有の方法

- サプライチェーンの要件

- リソースを含む組織上の制約

達成目標は「セキュリティリスクを組織が受容可能なレベルまで軽減できること」です。

プロファイルの作成

プロファイルを作成する際は、まず基礎となる事実・仮定を定義し、対象範囲を明確にする必要があります。

対象範囲の例

- 技術カテゴリ(IT/OT)

- データの種類(PII、PHI、PCI)

- ユーザ(従業員、第三者)

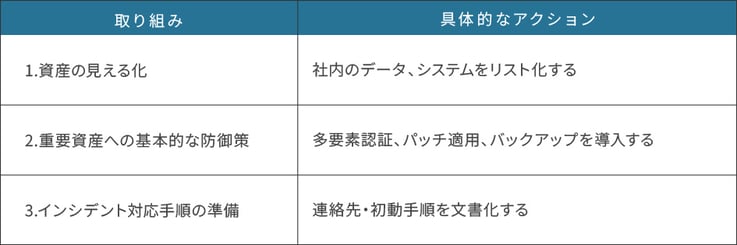

最初におすすめする3つの取り組み

CSFの導入にあたり、最初に取り組むべき3つのポイントを紹介します。

最も重要な資産だけで構いません。

例えば、あるシステムが最も重要であると判断したなら:

- そのシステムが最も重要である理由を1つ書く

- そのシステムのインシデント対策方法を1つ考案する

- インシデント発生時の対処方法を1つ決めておく

これができた時点で、皆さんはCSFを活用している状態です。

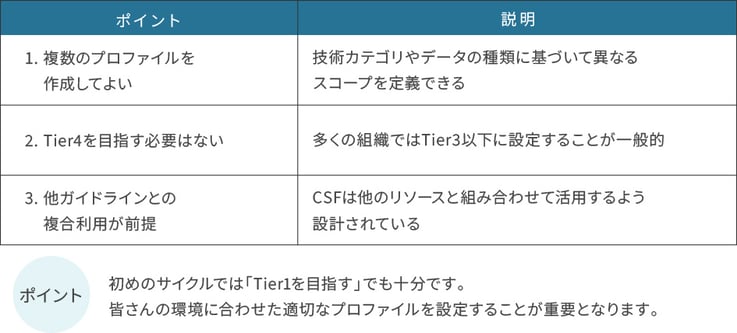

フレームワーク導入の3つのポイント

フェーズ 3:CSF導入後

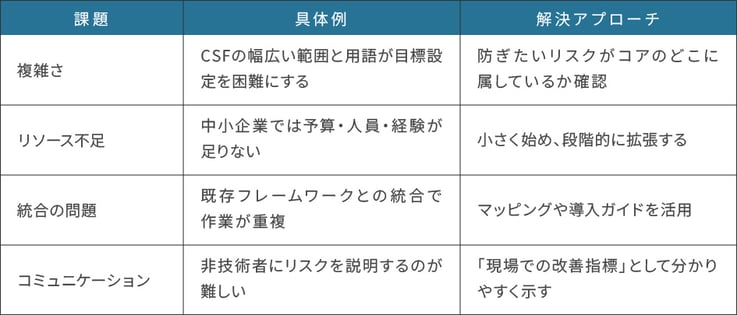

CSFを導入し始めると、いくつかの課題に直面することがあります。よくある課題と解決アプローチを整理しました。

CSFの活用事例

事例1:一般企業(Cimpress社)

組織プロファイル

Cimpressはオランダに本拠を置き、45か国以上で事業を展開する大企業です。印刷、刺繍、ギフトなど17事業で構成されています。

課題

世界中での分散型事業運営において、十数人の中小部門から数千人の大部門まで拡張できる共通フレームワークが必要でした。

成果

- 統一的なリスク評価プロセスの確立:全事業部門で同じ基準を使用でき、比較や優先順位付けが可能に

- 経営層の関与強化:セキュリティが「企業全体のビジネスリスク」として議論されるように

- セキュリティ投資の合理化:年間投資$120Kで年間損失リスクを$540K減らせると試算

事例2:大学(ピッツバーグ大学)

組織プロファイル

5つのキャンパスに16の学校、約35,000人の学生と5,400人の教員が所属する大規模な教育・研究機関です。

課題

セキュリティ管理・リスク管理を各部門がバラバラに行い、調整が困難な状態でした。

成果

- 統一的な文書化:全部門で共通の安全要件を満たしていることを文書として示せるように

- セキュリティ責任の集中化:中央IT部門に責任が集約され、各部門は固有業務に集中

- 継続的な改善の仕組み:リスク評価の標準化、インシデント対応の可視化が制度として明確に

CSFの今後の展望

米国・国際的な動向

複数の業界調査により、NIST CSFは最も価値があると評価されるフレームワークと位置づけられています。

- 2025年 Cyber Security Tribe調査(米国):68%のセキュリティ担当者がCSFを首位に選定

- Fortra社のアンケート:54%の企業がCSFを採用中

Google トレンドでの「NIST CSF」の検索数は常に右肩上がりで、CSF2.0が公開された2024年2月付近から特に伸びており、世界中で注目されています。

日本での動向

日本企業でのCSF活用率は現在約6%と低めですが、近年ではサプライチェーンやOT管理への対応策として注目を集めています。

- 日本の国際クロスセクターフォーラムではCSFが共通言語として機能

- IPA、経済産業省のガイドライン、東京都の事業などがCSF2.0を基盤として策定

AI・ゼロトラストへの適応

AIへの適応

2025年4月、NCCoEにて「Cybersecurity and AI Profile Workshop」が開催され、CSFとAIリスクマネジメントフレームワーク(AI RMF)を統合した共通プロファイルの策定が示唆されました。

ゼロトラストへの適応

2025年6月、NCCoEが複数ベンダーと連携して「NIST SP 1800-35」を策定。エンドツーエンドのゼロトラストアーキテクチャの実装方法を示した実践的ガイドです。

まとめ

NIST CSFはセキュリティの標準として世界中の組織が採用しています。

CSFは「セキュリティを継続的に改善し、リスクに強い企業文化を築くための強力なフレームワーク」です。

まずは現状を把握し、小さな一歩から取り入れることで、大きな安心につなげていきましょう。

ユービーセキュアのCSF導入支援

ユービーセキュアでは、専門のセキュリティコンサルタントによるNIST CSF導入支援サービスを提供しています。

支援内容

- 資産の可視化

- トレンドに合わせた将来のセキュリティ対策方法

- 組織環境に合わせた最適な導入支援

また現在、全サブカテゴリをより分かりやすく丁寧に解説した無料配布資料も作成中です。

ご興味のある方は、ユービーセキュアのWebサイトからお気軽にご相談ください。

https://www.ubsecure.jp/