プロフィール

ミアミン

ホワイトハッカーを夢みて、セキュリティアカデミーでお勉強中のミーアキャット。心配性でやさしい性格で、「みんな無事ミア?」「危険はないミア?」が口癖。ちょっとしたことですぐに「キャッ!」と動揺しがち。

芝 勇太

2022年度入社。業務ではWebアプリの脆弱性診断やAttack Surface調査などを中心に実施。好きなものは漫画と数学。

ATMやクレジットカードのリーダー以外でも「スキミング」?

芝さんこんにちは!今日のテーマは「Webスキミング攻撃」だそうですが、スキミングってATMやカードリーダーにこっそり機器を仕込んで情報を盗み取るあの手口?それってWebでは無理な気がするミア……。

芝さん

Webスキミングは、そういった物理的なスキミングとは違って、リモートで攻撃を仕掛けて情報を盗み取ってしまう手口なんです。

キャッ!そんなことができてしまうとは……それは対策しないといけないミア!

芝さん

実は多くの企業がこの攻撃の被害に遭っており、顧客情報が漏えいするケースが後を絶ちません。また、サイト利用者側も、クレジットカードの不正利用や個人情報の漏えいリスクが高まるため、注意が必要です。そこで今回は、Webスキミング攻撃の基本的な仕組みを理解し、その脅威から情報を守るために必要な対策について詳しく解説します。

Webスキミング攻撃とは?

芝さん

Webスキミング攻撃は、Webサイトに不正なコードを挿入し、サイト利用者が決済やユーザー情報変更などを実行した際に送信されるクレジットカード情報や個人情報を盗む手法です。攻撃者は通常、悪意のあるJavaScriptを用いてデータを収集し、攻撃者が所有するサーバーに送信することで情報を盗みます。この攻撃は、ECサイトをターゲットにすることが多く、サイト利用者の知らないうちに情報が盗まれます。

偽サイトなどではなく、本物のECサイトでお買い物していても情報が盗まれてしまうことがあるなんて……。家族がオンラインショッピングに夢中だから、余計に心配ミア。

芝さん

そうなんです。それに、先ほどの、ATMやカードリーダーに不正なデバイスを取り付ける物理的なスキミングと違って、Webスキミングはインターネット上で行われ、物理的なアクセスを必要としません。攻撃者はWebサイトの脆弱性を悪用し、リモートで攻撃を仕掛けるため、より広範囲に被害を及ぼす可能性があります。

どんな手口で攻撃を受ける?被害は?

なんと、さらに怖い……!具体的な手口にはどういうものがあるミア?

芝さん

Webスキミング攻撃の手口は多岐にわたりますが、代表的なものを紹介しましょう。

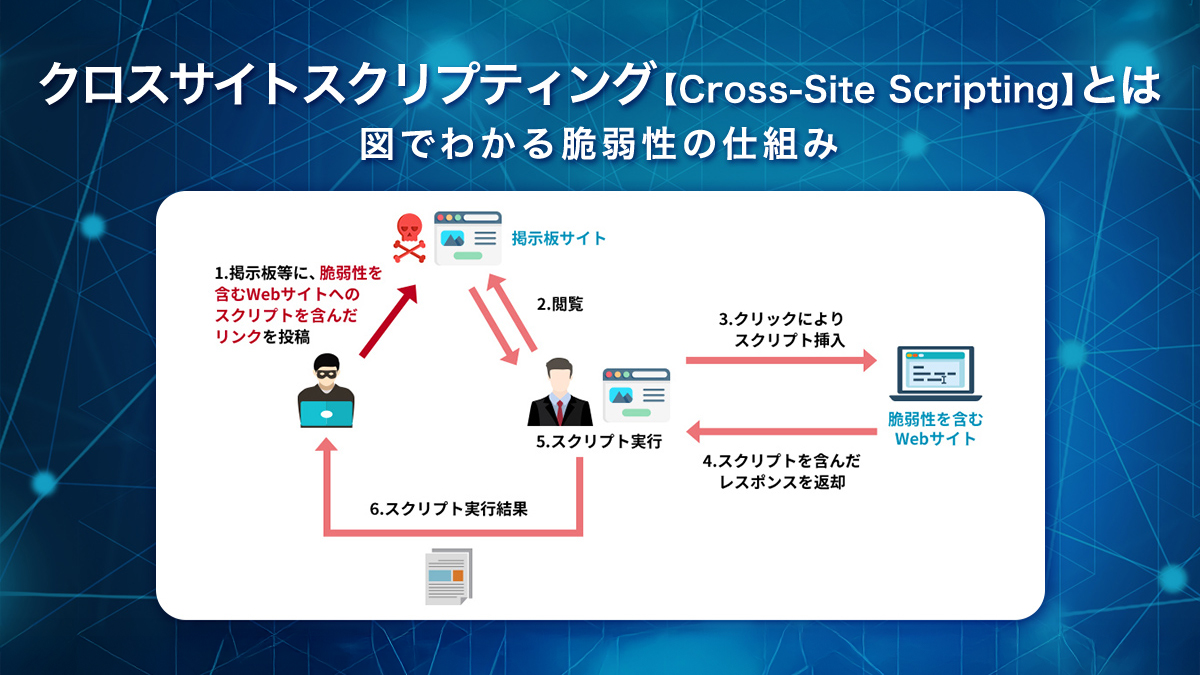

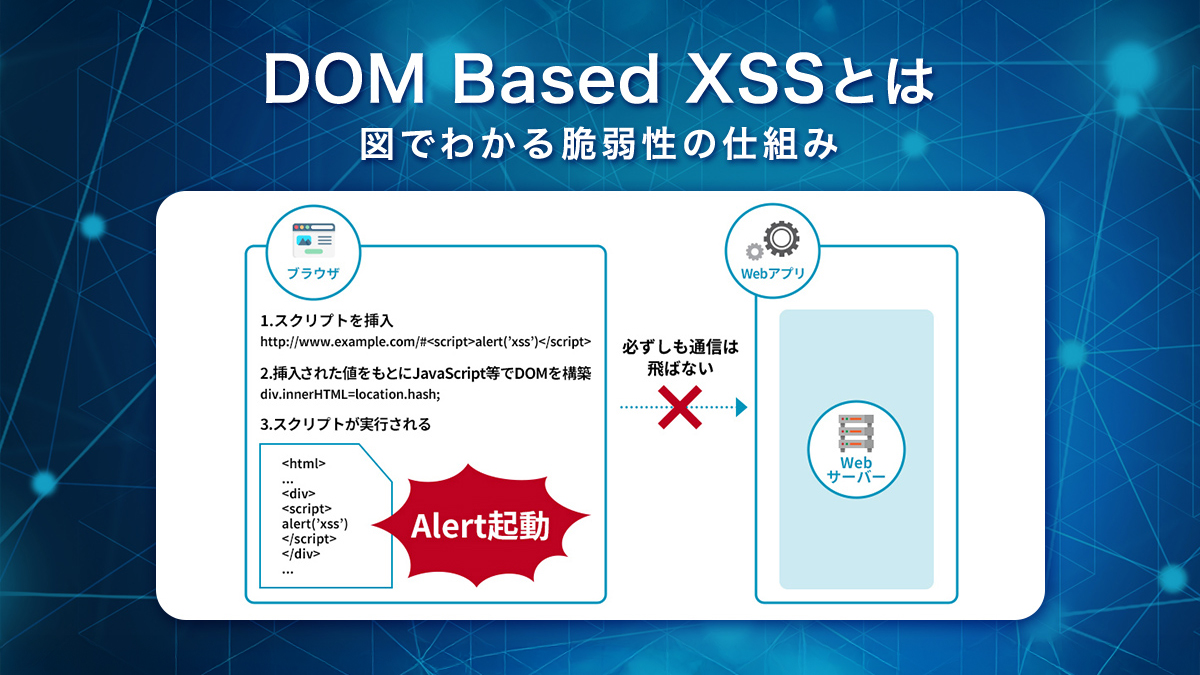

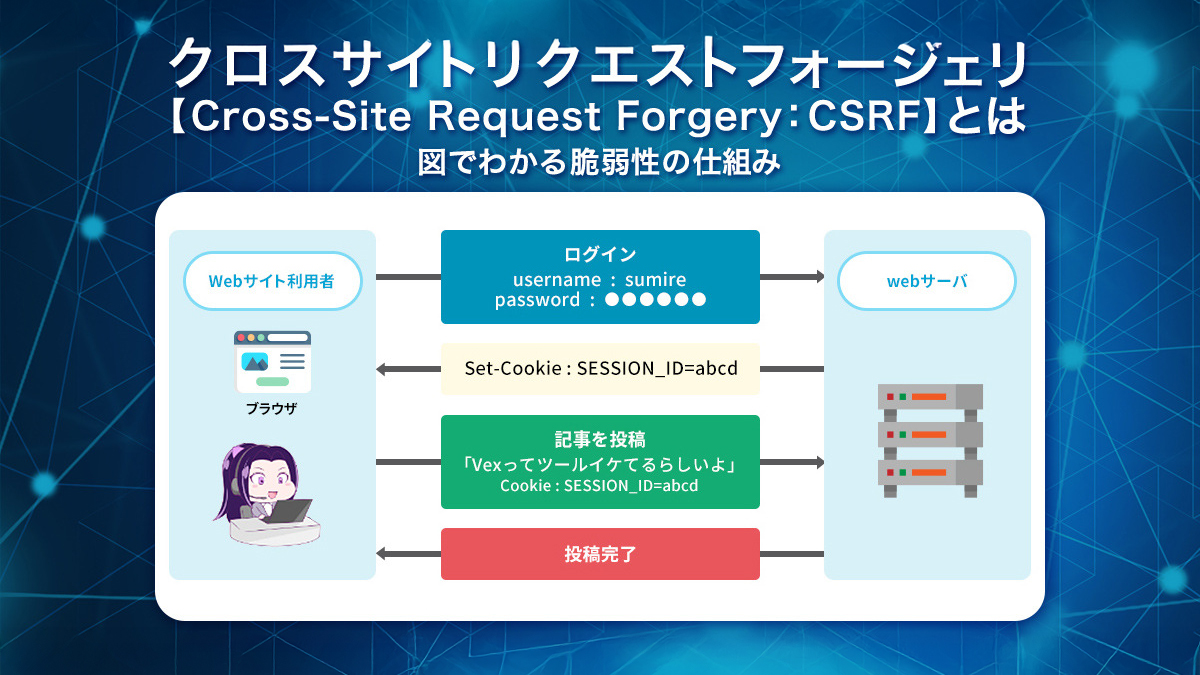

- クロスサイトスクリプティング(XSS)脆弱性の悪用

WebサイトにXSS脆弱性が内在していた場合、XSS攻撃によって不正なコードを挿入されてしまう可能性があります。XSS脆弱性について詳しくは、以下のページも読んでみてください。

クロスサイトスクリプティング【Cross-Site Scripting:XSS】とは|図でわかる脆弱性の仕組み | ユービーセキュア (ubsecure.jp) - サードパーティースクリプトの改ざん

攻撃者によって、ECサイトが使用するサードパーティーのスクリプトに不正なコードを挿入され、そのスクリプトを読み込み、決済画面などで実行されることで情報が盗まれてしまう可能性があります。 - 管理者アカウントの乗っ取り

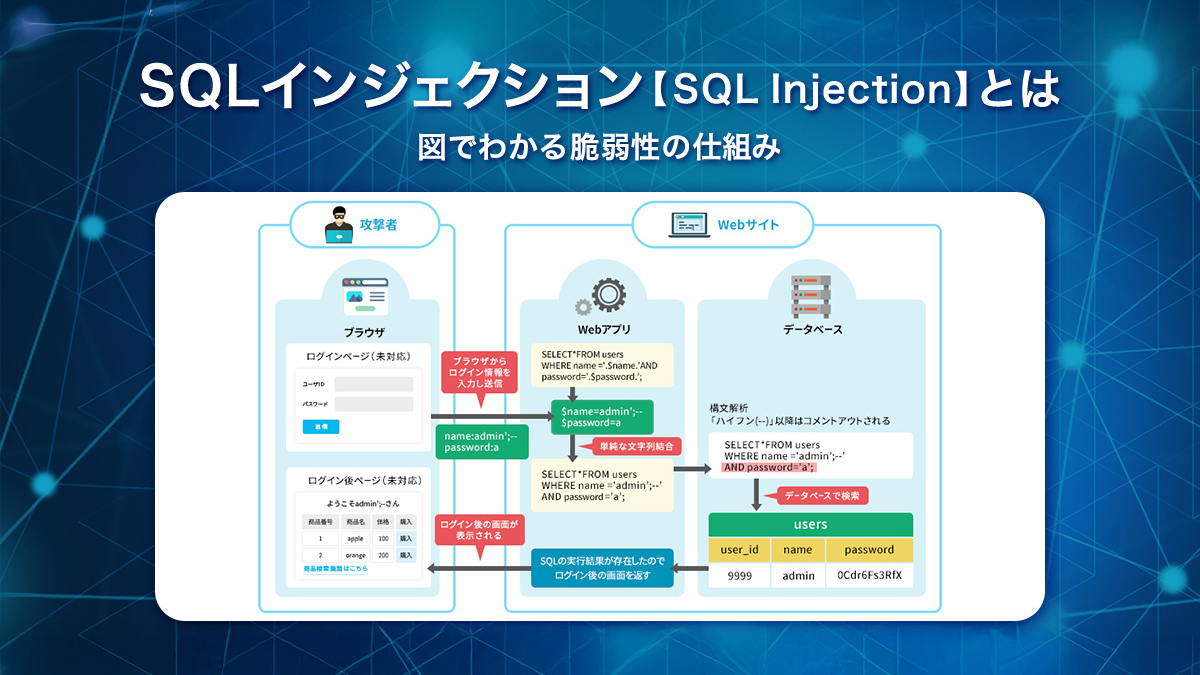

攻撃者によって、サイト管理者アカウントを乗っ取られ、直接サイトに不正なコードを追加されてしまう可能性があります。クレジットカード情報はECサイトでは保持していないことが多く、管理者アカウントの権限でクレジットカード情報を閲覧できないことから、攻撃者は単純な情報窃取ではなくWebスキミング攻撃による情報窃取を試みます。 - ソフトウェアの脆弱性を悪用

古いバージョンのソフトウェアや未修正の脆弱性を悪用し、サイトに不正なコードが挿入される危険性があります。

やっぱり、クレジットカードの情報を盗まれてカードを不正利用される被害が多いミア?

芝さん

それが一般的ですね。加えて、顧客の個人情報が漏えいすることで、フィッシング攻撃などのリスクも高まります。またこうした被害が出ることで、企業が信用を失い、法的責任を負う可能性やサイト閉鎖へ追い込まれるといった被害の危険性もあります。

Webスキミング攻撃への対策は?

そんなことになったらとっても大変ミア……!何かよい対策はないのですか!?

芝さん

もちろんあります!では、一つずつ紹介していきましょう。

- Webサイトに内在する脆弱性対策

Webサイトの定期的な脆弱性診断を実施し、脆弱性を早期に発見・修正します。これにより、Webサイトに内在する脆弱性から不正なスクリプトを挿入されることを防ぐことが可能です。また、Content-Security-Policyヘッダを適切に設定することによって、意図しないドメインからのスクリプトの読み込みやインラインスクリプトの実行を防ぐことも可能となります。根本的に脆弱性の修正を行うことが第一ですが、レスポンスヘッダによる副次的な対策をすることで不正なコードの実行を抑制できます。

ほうほう、つまりWebサイト側の脆弱性をつぶしておいたり、不正なスクリプトやコードが実行されないようにあらかじめ手を施しておいたりするミア。

芝さん

- サードパーティースクリプトの監視

使用するサードパーティースクリプトを監視し、不正なコードが挿入されていないか確認します。また、スクリプトを読み込む箇所にてintegrity属性を利用することによって、ファイルのハッシュ値を検証することが可能です。検証を行うことで、改ざんされたファイルが読み込まれることを防止できます。

なるほど、外部から読み込むスクリプトやファイルを検証する方法もあるミア。

芝さん

- 管理者アカウントおよび管理者画面の体制強化

管理者アカウントに強固なパスワードを設定する、もしくは多要素認証を導入することで、不正にログインされることを防ぎます。また、管理者画面を外部に公開する必要がない場合は、アクセス元を制限することで侵入リスクを低減できます。

おなじみの対策ともいえるけど、パスワードの強度やアクセス制限もやはり重要ミア。

芝さん

- セキュリティパッチの適用

ソフトウェアやプラグインに最新のセキュリティパッチを適用し、ソフトウェアなどに内在する既知の脆弱性を修正します。さらに、危険度の高いゼロデイ脆弱性が発見されセキュリティパッチが緊急リリースされることもあるため、脆弱性管理システムなどを導入し、セキュアなソフトウェアバージョンを維持することも有効です。

最新情報と最新のバージョン、これも当たり前のようだけれど大事ミア!

企業も、ユーザーもそれぞれセキュリティ強化を意識して

芝さん

Webスキミング攻撃は、サイト利用者と企業双方に大きなリスクをもたらす深刻な問題です。しかし、適切な対策を講じることで、そのリスクを大幅に低減することができます。

企業は定期的な脆弱性診断やサードパーティースクリプトの監視、セキュリティパッチの適用などを通じて、自社のセキュリティを強化することが重要です。サイト利用者もまた、安全なWebサイトでの取引を心掛け、自身の情報を守る意識を持つことが求められます。

企業としての対策の重要性はもちろん、いちユーザーとしても「企業がしっかり対策していれば大丈夫」と油断せず気を付けるミア!今日はいろいろ教えてくれてありがとミア!

芝さん

ユービーセキュアでは、Webサイトに内在する脆弱性を洗い出せるWebアプリケーション診断を提供しています。ECサイトはもちろんのこと、サイト特性に合わせた診断プランをご提案できますから、気軽にお問い合わせくださいね。